目录导读

- 为什么Teams登录保护至关重要

- Teams登录保护的三种核心方式

- 一键设置MFA(多因素认证)详细步骤

- 管理员如何批量启用登录保护

- 常见问题与解决方案

- 最佳安全实践建议

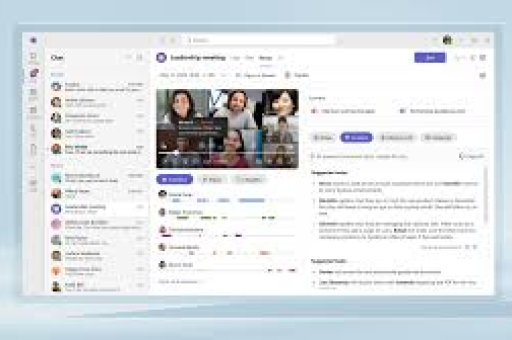

为什么Teams登录保护至关重要

随着远程协作成为常态,Microsoft Teams已成为企业通信的核心平台,这也使其成为网络攻击的主要目标,据统计,2023年全球企业因账户泄露导致的平均损失达450万美元,Teams账户一旦被入侵,攻击者不仅能访问敏感对话和文件,还可能冒充员工进行内部诈骗。

登录保护,特别是多因素认证(MFA),能阻止99.9%的账户攻击,微软报告显示,启用MFA后,账户被入侵的风险降低99.2%,对于使用Teams的企业和个人用户而言,一键设置登录保护不再是可选功能,而是数字安全的基本要求。

Teams登录保护的三种核心方式

多因素认证(MFA):用户登录时需提供两种以上验证因素,如密码+手机验证码、密码+生物识别等,这是微软推荐的最有效保护方式。

条件访问策略:管理员可设置基于位置、设备状态、用户风险的动态访问规则,仅允许公司网络内的设备登录,或对异常登录行为要求额外验证。

单一登录(SSO)集成:通过Azure AD与企业身份系统集成,实现一次登录访问所有企业应用,同时集中管理安全策略。

一键设置MFA(多因素认证)详细步骤

个人用户快速设置指南

-

访问安全设置页面:登录Microsoft账户门户(account.microsoft.com/security),或直接访问Teams网页版,点击右上角头像→“我的账户”→“安全”

-

启用两步验证:在“安全基础”部分找到“两步验证”选项,点击“启用”

-

选择验证方式:

- 推荐方式:Microsoft Authenticator应用(推送通知)

- 备选方式:短信验证码、语音电话、硬件安全密钥

-

一键设置流程:

- 下载并安装Microsoft Authenticator应用

- 在账户页面选择“使用应用”

- 扫描显示的QR码

- 测试验证流程:输入密码后,查看手机应用并批准登录请求

-

配置备用方法:为防止主要验证方式不可用,务必设置至少一种备用验证方式

企业用户注意事项

企业用户可能无法单独修改MFA设置,需联系管理员,但可以检查当前状态:在Teams中点击头像→“设置”→“账户”,查看“安全信息”部分是否显示已注册的验证方法。

管理员如何批量启用登录保护

对于Office 365或Microsoft 365管理员,可以为整个组织一键启用登录保护:

-

访问管理门户:登录Microsoft 365管理员中心(admin.microsoft.com)

-

导航至安全设置:左侧菜单选择“显示全部”→“安全”→“身份验证方法”

-

批量启用MFA:

- 在“策略”部分选择“多因素认证”

- 点击“用户”选项卡,选择“批量更新”

- 上传包含用户列表的CSV文件,或直接选择组织单位

- 选择“启用”并确认

-

配置条件访问策略(更精细控制):

- 在Azure AD门户中创建新策略

- 设置适用范围(所有用户、特定组等)

- 定义访问条件(位置、设备平台、风险等级)

- 设置授予控制:要求MFA、要求合规设备等

-

设置注册策略:强制用户在首次登录时注册MFA方法,确保100% adoption

常见问题与解决方案

Q:启用MFA后,每次登录Teams都需要验证吗? A:不一定,大多数情况下,可以在受信任的设备上选择“保持登录状态”,通常30天内无需重复验证,但从未知位置或新设备登录时,系统会要求验证。

Q:手机丢失或无法接收验证码怎么办? A:这就是设置备用方法的重要性,您可以使用备用手机号、备用邮箱或提前生成的恢复代码登录,建议提前打印或安全保存恢复代码。

Q:Teams登录保护会影响其他Microsoft服务吗? A:是的,Microsoft账户的MFA设置适用于所有关联服务,包括Outlook、OneDrive、Office应用等,一次设置,全面保护。

Q:管理员批量启用MFA,用户会收到通知吗? A:是的,系统会提示用户在下次登录时完成MFA注册,管理员应提前沟通此变更,并提供支持资源。

Q:是否有完全免密码的Teams登录方式? A:是的,通过Windows Hello、FIDO2安全密钥或Microsoft Authenticator应用,可以实现无密码登录,同时安全性更高。

最佳安全实践建议

-

分层保护策略:不要仅依赖MFA,结合设备管理(Intune)、会话超时设置、异常活动监控,构建深度防御体系。

-

定期审计与审查:管理员应每月检查身份保护报告,关注高风险用户和匿名登录尝试。

-

用户教育与培训:定期对员工进行钓鱼识别培训,因为大多数攻击始于社交工程而非技术漏洞。

-

实现零信任架构:采用“从不信任,始终验证”原则,即使内部网络访问也要求验证。

-

准备应急响应计划:明确账户被盗时的处理流程,包括如何快速禁用账户、重置凭据和调查影响范围。

Teams的一键登录保护设置不仅简单易用,更是现代数字工作场所的基本安全要求,无论是个人用户花费5分钟的自助设置,还是管理员为整个组织部署的批量策略,这项投资都能显著降低安全风险,保护企业核心数据与通信安全。

随着网络安全威胁不断演变,微软也在持续更新Teams的安全功能,建议用户定期检查安全设置,确保利用最新的保护机制,在享受协作便利的同时,构建坚不可摧的数字防线。